Un Security Operations Center (SOC) è una struttura che ospita un team esperto di sicurezza delle informazioni incaricato di monitorare e analizzare costantemente lo stato di sicurezza di un’organizzazione. L’obiettivo del team SOC è quello di rilevare, analizzare e rispondere agli incidenti di cybersecurity utilizzando una combinazione di soluzioni tecnologiche e un insieme di processi. I SOC sono in genere dotati di analisti e ingegneri della sicurezza e di responsabili che sorvegliano le operazioni. Lo staff del SOC lavora a stretto contatto con i team di risposta agli incidenti organizzativi per garantire che i problemi di sicurezza vengano risolti rapidamente al momento della scoperta.

I SOC monitorano e analizzano le attività su reti, server, endpoint, database, applicazioni, siti web e altri sistemi, alla ricerca di attività anomale che potrebbero essere indicative di un incidente o della compromissione della sicurezza. Il SOC è responsabile di garantire che i potenziali incidenti di sicurezza siano correttamente identificati, analizzati, difesi, investigati e segnalati.

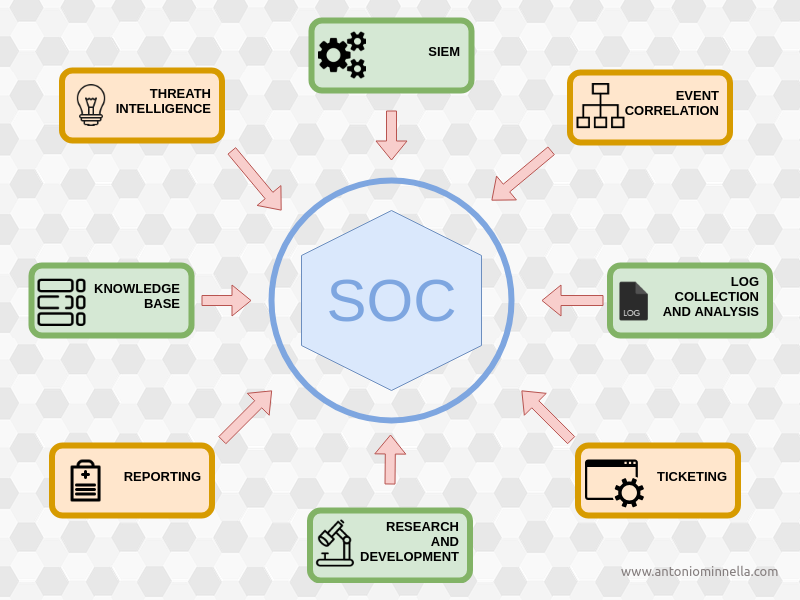

COME FUNZIONA UN SECURITY OPERATIONS CENTER

Piuttosto che concentrarsi sullo sviluppo della strategia di sicurezza, sulla progettazione dell’architettura di sicurezza o sull’implementazione di misure di protezione, il team SOC è responsabile del componente operativo continuo della sicurezza delle informazioni aziendali. Il personale del SOC è composto principalmente da analisti della sicurezza che collaborano per rilevare, analizzare, rispondere, segnalare e prevenire gli incidenti di sicurezza informatica. Ulteriori funzionalità di alcuni SOC possono includere analisi forense avanzate, crittoanalisi e reverse engineering di malware per analizzare gli incidenti.

Il primo passo per stabilire il SOC di un’organizzazione è definire chiaramente una strategia che incorpori obiettivi specifici per il business di vari reparti, nonché input e supporto da parte dei dirigenti. Una volta sviluppata la strategia, è necessario implementare l’infrastruttura necessaria per supportare tale strategia. Secondo il responsabile della sicurezza delle informazioni di Bit4Id, Pierluigi Paganini, l’infrastruttura tipica di SOC include firewall, IPS / IDS, soluzioni di rilevamento delle violazioni, sonde e un sistema SIEM (Security Information and Event Management) di sicurezza. Un aspetto fondamentale del SIEM dovrebbe essere quello di poter evidenziare la correlazione tra di eventi, quella che in gergo tecnico viene definita come Event Correlation Management. La tecnologia dovrebbe essere in grado di raccogliere dati tramite flussi di dati, telemetria, acquisizione di pacchetti, syslog e altri metodi in modo che l’attività dei dati possa essere correlata e analizzata dal personale del SOC. Il SOC monitora inoltre le reti e gli endpoint per le vulnerabilità al fine di proteggere i dati sensibili e conformarsi alle normative del settore o governative.

VANTAGGI DI AVERE UN SOC

Il vantaggio principale di avere un SOC è il miglioramento della rilevazione degli incidenti di sicurezza attraverso il monitoraggio continuo e l’analisi dell’attività dei dati. Analizzando questa attività attraverso le reti, gli endpoint, i server e i database di un’organizzazione 24 ore su 24, i team SOC sono fondamentali per garantire il rilevamento e la risposta tempestivi degli incidenti di sicurezza. Il monitoraggio 24/7 fornito da un SOC offre alle organizzazioni un vantaggio per difendersi da incidenti e intrusioni, indipendentemente dalla fonte, dall’ora del giorno o dal tipo di attacco. Il divario tra il tempo di compromissione degli hacker e il tempo di rilevamento delle aziende è ben documentato nell’annuale Report sulle intrusioni di dati di Verizon e la presenza di un SOC aiuta le organizzazioni a colmare il divario e rimanere al passo con le minacce che si trovano ad affrontare i loro ambienti.

LE MIGLIORI PRATICHE PER METTERE IN PIEDI UN SOC

Molti leader della sicurezza stanno spostando la loro attenzione più sull’elemento umano che sull’elemento tecnologico per “valutare e mitigare le minacce direttamente piuttosto che affidarsi a uno script”. Gli operatori SOC gestiscono continuamente minacce note ed esistenti mentre lavorano per identificare i rischi emergenti. Inoltre soddisfano le esigenze dell’azienda e del cliente e operano nell’ambito del proprio livello di tolleranza al rischio. Mentre i sistemi tecnologici come firewall o IPS possono prevenire attacchi di base, l’analisi umana è necessaria per scongiurare preventivamente il verificarsi di incidenti più importanti.

Per ottenere i migliori risultati, il SOC deve tenere il passo con le ultime informazioni sulle minacce e sfruttare queste informazioni per migliorare i meccanismi di rilevamento e difesa interni. Come sottolinea l’Istituto InfoSec, il SOC consuma i dati dall’interno dell’organizzazione e li mette in correlazione con le informazioni provenienti da un certo numero di fonti esterne che forniscono informazioni su minacce e vulnerabilità. Questa cibernetica esterna include feed di notizie, aggiornamenti delle firme, rapporti sugli incidenti, brief sulle minacce e avvisi di vulnerabilità che aiutano il SOC a tenere il passo con le minacce informatiche in evoluzione. Lo staff del SOC deve costantemente fornire informazioni sulle minacce agli strumenti di monitoraggio SOC per essere sempre aggiornato sulle minacce e il SOC deve disporre di processi per discriminare tra minacce reali e non minacce.

I SOC di successo utilizzano l’automazione della sicurezza per garantire alti livelli di efficacia ed efficienza. Combinando analisti di sicurezza altamente qualificati con l’automazione della sicurezza, le organizzazioni aumentano il loro potere analitico per difendere meglio le violazioni dei dati e gli attacchi informatici. Molte organizzazioni che non dispongono delle risorse interne per realizzare questo si affidano ai fornitori di servizi di sicurezza gestiti che offrono servizi SOC.

fonte: digitalguardian, techbeacon

approfondimenti: IBM Security,